Geben Sie hier Ihre Suchbegriffe ein.

Neue Updates zu kritischer Schwachstelle in der Microsoft Windows-Druckerwarteschlange

Eine kritische Sicherheitslücke CVE-2021-34527 in der Windows Druckerwarteschlange gefährdet derzeit Microsoft Betriebssysteme. Ein Update für diese Schwachstelle existiert bisher nicht.

Ein authentifizierter Benutzer kann Schadcode remote über den Dienst „spoolersv.exe“ (Druckerwarteschlange) mit System-Rechten ausführen und somit das Betriebssystem befallen. Diese Lücke ist besonders kritisch, da eine Anleitung zur Durchführung vor kurzem veröffentlicht wurde.

Betroffen sind alle Windows Betriebssysteme (von Windows 7 bis Windows Server 2019).

Update 13.08.2021 (CVE-2021-36958):

Microsoft hat eine neue kritische Sicherheitslücke CVE-2021-36958 veröffentlicht. Empfohlener Workaround von Microsoft ist „Stopp und Deaktivierung des Windows-Dienstes Druckerwarteschlange / Printspooler“. Ein anderer Workaround oder eine andere Lösung sind bisher nicht veröffentlicht.

Unsere Handlungsempfehlung bezüglich PrintNightmare bleibt bestehen.

Empfohlene Lösung

Alle Systeme:

- Stopp und Deaktivierung des Windows-Dienstes Druckerwarteschlange / Printspooler

Systeme auf denen Druckdienste benötigt werden (z.B. Clients, Terminalserver, Druckserver, etc.):

- Windows Updates vom 21.06.2021 und 06.07.2021 installieren

- HINWEIS: Nach dem Update vom 06.07.2021 kann es zu Problemen mit Treibern kommen. In dem Fall sollte das Update wieder deinstalliert werden. Daher empfehlen wir, die von Microsoft bereitgestellten Updates vom 06.07.2021 auf einer kleinen Anzahl von Systemen zu testen.

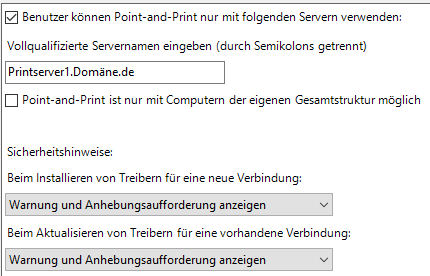

- Bitte prüfen Sie, ob schon bestehende Richtlinien mit Point-and-Print Einstellungen aktiv sind

- Diese GPOs müssen deaktiviert oder folgendermaßen angepasst werden

- Neue GPO angelegen, Point-and-Print aktivieren und wie folgt konfigurieren (Computerkonfiguration -> Administrative Vorlagen -> Drucker -> Point-and-Print-Einschränkungen)

- Zusätzlich die Richtlinie „Point-and-Print für Pakete – Genehmigte Server“ aktivieren und die Druckservernamen entsprechend den Vorgaben der Richtlinie hinterlegen (Computerkonfiguration -> Administrative Vorlagen -> Drucker -> Point-and-Print für Pakete – Genehmigte Server).

- Diese Richtlinien allen betroffenen Systemen zuweisen

Update: 13.09.2021

- Prüfen, dass folgender Registry-Key nicht gesetzt ist:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- EnableLUA = 0

- Sollte der Key gesetzt sein, muss dieser auf den Wert 1 geändert werden (auch per GPP möglich)

- Des Weiteren sollten die Authentifizierten-Benutzer und Domänen-Benutzer aus folgenden Gruppen entfernt werden (https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527):

- Administrator

- Domain Controller

- Read Only Domain Controller

- Enterprise Read Only Domain Controller

- Certificate Admins

- Schema Admins

- Enterprise Admins

- Group Policy Admins

- Power User

- System Operator

- Print Operator

- Backup Operator

- RAS Server

- Pre-Windows 2000 Compatible Access

- Network Configuration Operators Group Object

- Cryptographic Operators Group Object

- Local account and member of Administrators group

HINWEIS: Entfernen von Usern oder Gruppen aus den Gruppen kann zu anderen Inkompatibilitäten oder Problemen führen.

- Zusätzlich zu den schon genannten Maßnahmen empfiehlt Microsoft, die Treiberinstallation auf den Systemen auf Administratoren einzuschränken (Registry-Key: RestrictDriverInstallationToAdministrators). Bitte gehen Sie dafür wie im folgenden Artikel beschrieben vor:

- Den Key zu deaktivieren hebelt die Sicherheitsmechanismen wieder aus und macht das System angreifbar

Update 10.08.2021:

Microsoft hat ein neues Update KB5005652 veröffentlicht, welches das Verhalten von Point-and-Print überarbeitet und den Key (RestrictDriverInstallationToAdministrators) automatisch aktiviert. Sollte es zu Probleme nach Installation des Updates kommen, ist der Workaround, diesen wieder zu deaktivieren.

Domänen-Controller:

- Wird der Domänen-Controller als Printserver eingesetzt, sollte zusätzlich zu den oben genannten Punkten folgender Workaround umgesetzt werden:

- Die Druckserver-Rolle sollte so bald wie möglich auf ein eigenständiges System migriert werden.

Auch das Bundesamt für Sicherheit in der Informationstechnik warnt vor dieser Sicherheitslücke.

Gerne unterstützen wir Sie bei der Umsetzung des Workarounds oder Migration Ihres Druckerservers. Melden Sie sich dazu bitte bei unserem Support per Mail (support@k-is.com) oder telefonisch (Deutschland: +49 271 31370-30 (Siegen) oder +49 6761 9321-55 (Simmern) | Schweiz: +41-55-536-1020) und vereinbaren einen zeitnahen Termin.

(K-iS Security Advisory 2021-001)

ID: 23148